Fortinet ha emitido una advertencia sobre una vulnerabilidad crítica recientemente descubierta en su sistema FortiOS SSL VPN que podría ser explotada activamente por atacantes. La vulnerabilidad en las soluciones de seguridad de red de Fortinet supone una amenaza significativa para las organizaciones, ya que permite a atacantes no autenticados obtener capacidades de ejecución remota de código (RCE) a través de ejecución de código y comandos arbitrarios.

«Una vulnerabilidad de escritura fuera de los límites [CWE-787] en FortiOS puede permitir a un atacante remoto no autenticado ejecutar código o comandos arbitrarios a través de peticiones HTTP especialmente diseñadas», dijo la compañía en un boletín publicado el jueves. Además, reconoció que el problema es «potencialmente explotado en la naturaleza», sin dar más detalles acerca de cómo está siendo utilizado y por quién.

La explotación in-the-wild ha sido confirmada por CISA, añadiéndola a su catálogo de Vulnerabilidades Explotadas Conocidas (KEV), aunque los detalles sobre los ataques aún no han sido revelados.

Esta amenaza se presenta después de que Fortinet emitió parches para CVE-2024-23108 y CVE-2024-23109, que afectaban al supervisor FortiSIEM, permitiendo a un atacante remoto no autenticado ejecutar comandos no autorizados a través de peticiones API crafteadas.

Acerca de las vulnerabilidades (CVE-2024-21762, CVE-2024-23313)

El fallo identificado como CVE-2024-21762 / FG-IR-24-015, supone un riesgo grave con una calificación CVSS de 9,6 debido a su potencial explotación en ciberataques. Además, el núcleo de esta alerta es una vulnerabilidad de escritura fuera de los límites dentro del sistema FortiOS. Este fallo permite a atacantes no autenticados ejecutar código remoto a través de peticiones maliciosamente diseñadas.

Por otra parte, CVE-2024-23313 es una vulnerabilidad de uso de cadena de formato controlada externamente en el daemon fgfmd de FortiOS, que puede permitir a un atacante remoto no autenticado ejecutar código o comandos arbitrarios a través de solicitudes especialmente generadas.

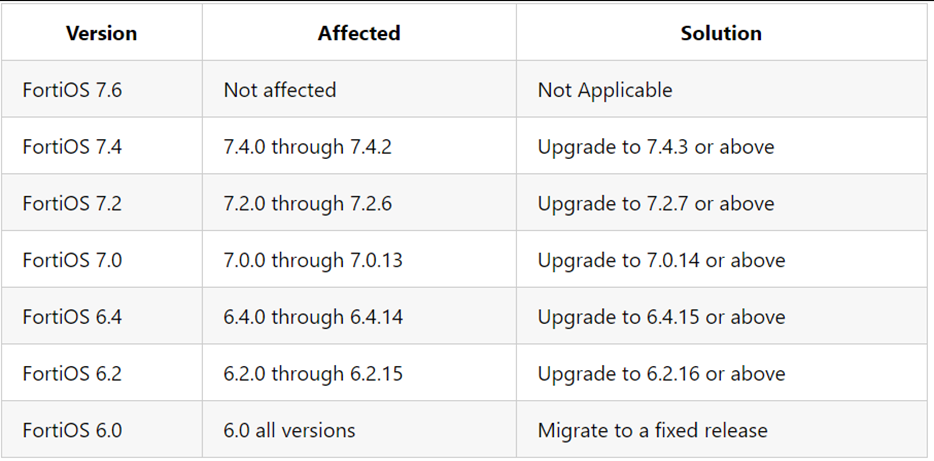

El nivel de preocupación en torno a esta nueva vulnerabilidad se debe a la popularidad de las soluciones de red de Fortinet, junto con la gravedad de dicha vulnerabilidad. Aparte de los aspectos mencionados anteriormente, los fallos RCE pueden comprometer el sistema y provocar el robo de datos. En algunos casos, también pueden iniciar ataques de ransomware o espionaje. En términos simples, puede ser simplemente la razón de un ciberataque en toda la empresa, con tiempos de inactividad, datos filtrados y todas las vulnerabilidades relacionadas. Varias versiones de FortiOS, FortiProxy, FortiPAM y FortiSwitchManager están afectadas por una o ambas, y se han proporcionado versiones corregidas – aunque algunas versiones antiguas no recibirán una corrección y se recomienda a los usuarios migrar a una versión corregida.

Acciones a tomar

El parche publicado por Fortinet actualiza los sistemas FortiOS afectados, solucionando la vulnerabilidad y evitando su posible explotación por parte de atacantes. Fortinet recomienda la actualización según la siguiente tabla:

Fortinet también ha proporcionado una guía para aquellos que no puedan aplicar inmediatamente los parches necesarios para mitigar este fallo. Una posible estrategia de mitigación es desactivar SSL VPN en los dispositivos FortiOS afectados. Aunque este paso puede afectar a las capacidades de acceso remoto, puede ser necesario para evitar la explotación. Es crucial tener en cuenta que la mera desactivación del modo web no se considera una solución suficiente para esta vulnerabilidad.

Los productos de Fortinet bajo ataque

«Las vulnerabilidades de día cero en las VPN SSL de Fortinet tienen un historial de ser el objetivo de actores de amenazas patrocinados por el Estado y otros altamente motivados. Otras vulnerabilidades recientes de las VPN SSL de Fortinet (por ejemplo, CVE-2022-42475, CVE-2022-41328 y CVE-2023-27997) han sido explotadas por adversarios tanto como zero-day como n-day tras su divulgación pública», señalaron los investigadores de Rapid7.

A principios de febrero de 2024, el gobierno de los Países Bajos reveló que una red informática utilizada por las fuerzas armadas fue infiltrada por actores chinos patrocinados por el Estado mediante la explotación de fallos conocidos en los dispositivos Fortinet FortiGate para entregar una puerta trasera llamada COATHANGER. La empresa, en un informe publicado esta semana, divulgó que las vulnerabilidades de seguridad del día N en su software, como CVE-2022-42475 y CVE-2023-27997, están siendo explotadas por múltiples grupos de actividad para atacar a gobiernos, proveedores de servicios, consultorías, fabricación y grandes organizaciones de infraestructuras críticas.

Anteriormente, los actores de amenazas chinos han estado vinculados a la explotación de día cero de fallos de seguridad en dispositivos Fortinet para distribuir una amplia gama de implantes, como BOLDMOVE, THINCRUST y CASTLETAP.

También sigue a un aviso del gobierno de EE.UU. sobre un grupo de estado-nación chino apodado Volt Typhoon, que se ha dirigido a infraestructuras críticas del país para persistir a largo plazo sin ser descubierto aprovechando fallos conocidos y de día cero en dispositivos de red como los de Fortinet, Ivanti Connect Secure, NETGEAR, Citrix y Cisco para el acceso inicial.

Referencia:

https://cybersecuritynews.com/fortinet-ssl-vpn-flaw-exploited/