La entidad de ciberseguridad AhnLab SEcurity intelligence Center (ASEC), mediante un reporte emitido en febrero de 2024 anuncia el descubrimiento de la distribución a nivel mundial del malware Revenge RAT que había sido desarrollado basándose en herramientas legítimas.

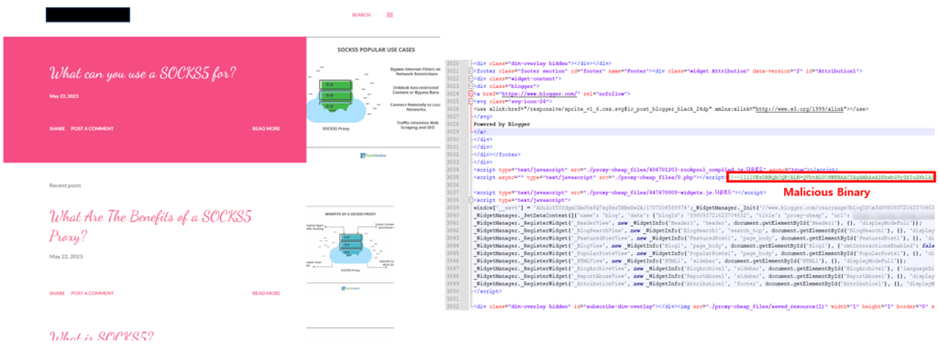

Según los análisis, el malware se distribuye a través de aplicaciones falsas, como herramientas llamadas «smtpvalidator» y «Email To Sms», y luego ejecuta código malicioso sin archivos para evitar la detección. El objetivo final de Revenge RAT es robar datos y enviarlos a los servidores de comando y control (C2) de los actores maliciosos.

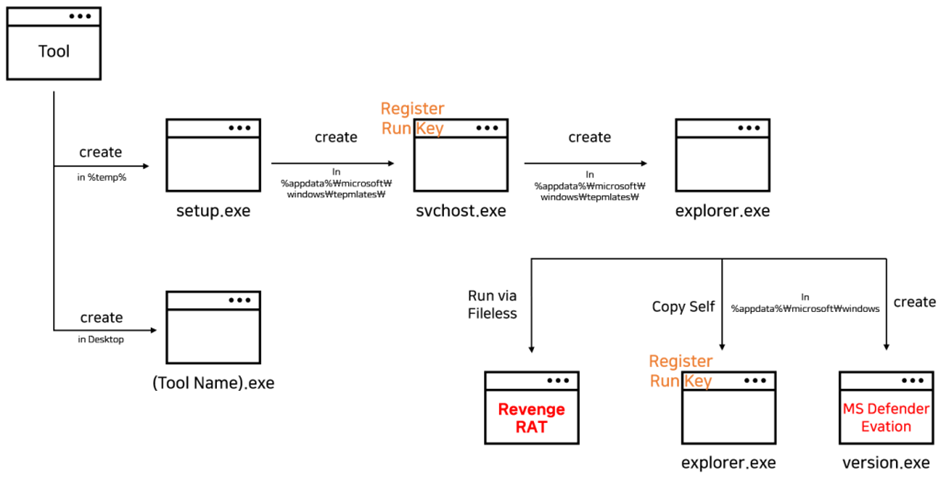

La entidad no especifica el vector de ataque inicial para distribuir este malware, sin embargo, se ha detectado que la cadena de infección comienza cuando los actores maliciosos ejecutan una herramienta benigna que ejecuta un archivo setup.exe malicioso. Este archivo de instalación está diseñado para permanecer oculto dentro del sistema cambiando sus propiedades a «Oculto».

Análisis técnico del malware Revenge RAT

Según los informes compartidos con Cyber Security News, el archivo malicioso «setup.exe» se utiliza para generar malware adicional creando y ejecutando svchost.exe en la ruta %appdata%Microsoft\Windows\Templates con un atributo oculto.

A continuación, el archivo svchost.exe es registrado en el registro de ejecución automática por el archivo setup.exe con el valor «Microsoft Corporation Security». El archivo svchost.exe se conecta al servidor C2 y descarga el archivo HTML, que luego se descomprime.

El archivo HTML descargado crea y ejecuta el archivo explorer.exe en la ruta %appdata%Microsoft\Windows\Templates. Se mencionaron 2 servidores C2 como solución alternativa en caso de que la URL del primer servidor C2 estuviera bloqueada o cuando se actualizara un nuevo C2.

Este nuevo archivo explorer.exe crea otro archivo con el nombre version.exe en la ruta %appdata%Microsoft\Windows\ y un archivo .inf en la ruta %temp%. Este archivo version.exe se ejecuta con un argumento a cmstp.exe (evasión de defensa CMSTP). Por último, la Revenge RAT se ejecuta como malware sin archivos.

Para evitar aún más la interrupción de la actividad del malware, version.exe está diseñado para ejecutar un comando PowerShell que añade los archivos utilizados por el malware Revenge RAT como lista de excepciones en Windows Defender.

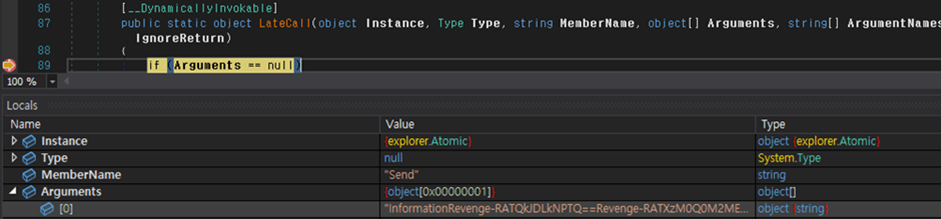

Finalmente, Revenge RAT se ejecuta sin archivos dentro de la memoria. Recopila datos del PC de la víctima y los envía a C2 (qcpanel.hackcrack[.]io:9561) en un formato codificado en Base64. A continuación se muestran los tipos de datos de usuario robados:

Indicadores de Compromiso (IoC)

- [File Detection]

- Trojan/Win.Generic.C4223332

- Trojan/Win.Generic.C5583117

- Dropper/Win.Generic.C5445718

- Dropper/Win.Generic.R634030

- Backdoor/Win.REVENGERAT.C5582863

- Backdoor/Win.REVENGERAT.R634026

- [MD5]

- 42779ab18cf6367e7b91e621646237d1 (smtp-verifier.exe)

- fb34fe9591ea3074f048feb5b515eb61 (Email To Sms V8.1.exe)

- 6d5ad2adce366350200958c37f08a994 (setup.exe)

- 914ec5019485543bb2ec8edcacd662a7 (setup.exe)

- 5e24e97bbc8354e13ee3ab70da2f3af6 (svchost.exe)

- 1242c41211464efab297bfa6c374223e (svchost.exe)

- 438817d3938ae5758d94bf2022a44505 (explorer.exe)

- 304e264473717fad8f7c6970212eaaa7 (version.exe)

- d1af87e121d55230353cbad9b7024fae (Fileless RevengeRAT)

- 6e22b450a765caa999ca984521b42242 (g1rfp0hb.inf)

- [C&C]

- qcpanel.hackcrack[.]io:9561

- 147[.]185[.]221[.]17

Recomendaciones

- Se recomienda extremar las precauciones cuando utilicen herramientas de código abierto o públicas como las mencionadas en este documento, y descargarlas siempre desde el sitio web oficial.

- Se recomienda el bloqueo en firewall de los indicadores de compromiso presentados anteriormente.

- En caso de reconocer alguna de estas aplicaciones (“smtp-validator», «Email To Sms”) que está instalada en un host de su organización, eliminarla de inmediato y ejecutar una herramienta antimalware.

Referencia: