Investigadores del Centro Helmholtz de Seguridad de la Información CISPA (Alemania) han descubierto un nuevo vector de ataque de denegación de servicio (DoS) dirigido a protocolos de capa de aplicación basados en el protocolo de datagramas de usuario (UDP), que puede poner en peligro a cientos de miles de hosts.

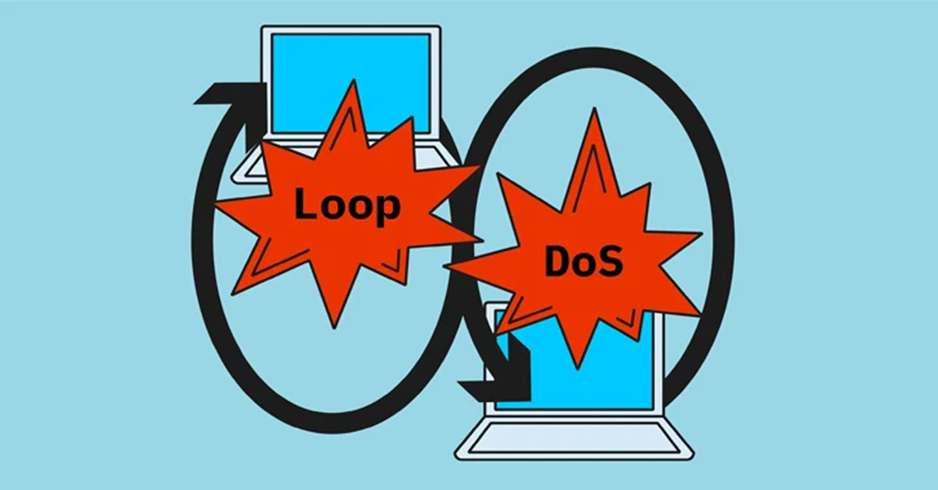

El recién descubierto ataque de bucle DoS se autoperpetúa y tiene como objetivo los mensajes de la capa de aplicación. El ataque consiste en emparejar servidores que utilizan protocolos basados en UDP para conseguir que se comuniquen entre sí indefinidamente mediante la suplantación de IP.

«Un nuevo ataque de denegación de servicio (DoS) tiene como objetivo los protocolos de capa de aplicación que se basan en el Protocolo de Datagramas de Usuario (UDP) para la comunicación de extremo a extremo. Los ‘ataques DoS de bucle de capa de aplicación’ emparejan servidores de estos protocolos de tal forma que se comunican entre sí indefinidamente», explican los investigadores. «La vulnerabilidad afecta tanto a los protocolos heredados (por ejemplo, QOTD, Chargen, Echo) como a los contemporáneos (por ejemplo, DNS, NTP y TFTP).

El Protocolo de Datagramas de Usuario (UDP) es un protocolo básico del conjunto de protocolos de Internet que opera en la capa de transporte. UDP es un protocolo sencillo y ligero que permite a las aplicaciones enviar datagramas, o paquetes de datos, a través de una red.

UDP se considera un protocolo sin conexión porque no establece una conexión directa entre el emisor y el receptor antes de transmitir los datos. En su lugar, se limita a enviar paquetes sin esperar acuse de recibo ni establecer una conexión.

La técnica se basa en la suplantación de IP, un atacante puede falsificar paquetes UDP con la dirección IP de la víctima y enviarlos a servidores que responderán a la víctima.

300.000 hosts vulnerables en Internet

Descubiertos por los investigadores del CISPA Yepeng Pan y el profesor Dr. Christian Rossow, los ataques DoS en bucle de la capa de aplicación pueden afectar a un total de 300.000 hosts de Internet. Hasta ahora, Pan y Rossow han confirmado vulnerabilidades en las implementaciones de TFTP, DNS y NTP, así como en los seis protocolos heredados Daytime, Time, Active Users, Echo, Chargen y QOTD. Estos protocolos se utilizan ampliamente para proporcionar funcionalidades básicas en Internet.

Método de operación

En un escenario simplificado, los actores de la amenaza pueden dirigirse a dos servidores de aplicaciones que ejecuten una versión vulnerable del protocolo. Un atacante puede empezar a enviar mensajes al primer servidor utilizando la dirección falsificada del segundo.

El primer servidor enviará un mensaje de error en respuesta al segundo servidor, devolviendo otro mensaje de error al primer servidor. Este proceso se repite indefinidamente agotando los recursos de cada uno.El problema afecta a múltiples implementaciones del protocolo UDP, incluidos DNS, NTP, TFTP, Active Users, Daytime, Echo, Chargen, QOTD y Time.

Los investigadores señalaron que el ataque DoS en bucle de la capa de aplicación puede desencadenarse desde un único host con capacidad de suplantación.

«Por ejemplo, los atacantes podrían provocar un bucle con dos servidores TFTP defectuosos inyectando un único mensaje de error con IP suplantada. Los servidores vulnerables seguirían enviándose mutuamente mensajes de error TFTP, poniendo a prueba a ambos servidores y a cualquier enlace de red entre ellos», afirma el profesor Christian Rossow, coautor del estudio.

Los investigadores aclararon que los bucles que identificaron a nivel de aplicación son distintos de los observados en la capa de red. Por consiguiente, las comprobaciones de la vida útil de los paquetes que se utilizan actualmente en el nivel de red son ineficaces para detener los bucles de la capa de aplicación.

«El ataque de bucle DoS recién descubierto se autoperpetúa y tiene como objetivo los mensajes de la capa de aplicación. Empareja dos servicios de red de tal forma que siguen respondiendo a los mensajes del otro indefinidamente. Al hacerlo, crean grandes volúmenes de tráfico que provocan una denegación de servicio en los sistemas o redes implicados. Una vez que se inyecta un desencadenante y se pone en marcha el bucle, ni siquiera los atacantes son capaces de detener el ataque», prosiguen los investigadores. «Los ataques de bucle conocidos hasta ahora se producían en la capa de enrutamiento de una sola red y se limitaban a un número finito de iteraciones del bucle».

Loop DoS: Escenarios de ataque

Los investigadores proporcionaron cuatro tipos de escenarios de ataque para demostrar cómo podría funcionar un ataque DoS de bucle.

- En el escenario más sencillo, un atacante puede sobrecargar un servidor vulnerable por sí mismo, creando muchos bucles con otros servidores «bucle» para centrarse en un único servidor objetivo. Esto provocará que se agote el ancho de banda o los recursos informáticos de su host, explicaron. Un defensor puede detener este ataque parcheando el servidor de bucles para escapar de los patrones de bucle.

- En un segundo escenario, los atacantes pueden dirigirse a redes troncales que contengan muchos hosts de bucle, emparejándolos entre sí para crear miles o millones de bucles dentro de la red objetivo. Según los investigadores, para protegerse de este tipo de ataques desde hosts externos, las redes pueden desplegar tráfico de suplantación de IP

- Un tercer ataque consiste en emparejar servidores de bucle para congestionar enlaces individuales de Internet. «En el caso más sencillo, podría tratarse del enlace ascendente de una red objetivo», escriben los investigadores, que añaden que esto puede llevarse a cabo en cualquier enlace de Internet que crucen los pares de bucles. «Para ello, los atacantes emparejan hosts de bucle internos con otros externos, lo que somete a tensión el enlace ascendente de Internet de la red objetivo debido al tráfico de bucle», explican los investigadores.

- Un cuarto y raro escenario de ataque es también el «tipo más devastador», uno en el que los servidores de bucle no devolverían una única respuesta, sino múltiples, permitiendo la creación de «bucles autoamplificadores que no sólo continúan para siempre, sino que también intensifican su frecuencia de bucle», escribieron los investigadores. Este ataque continuará incluso si las defensas sufren pérdidas de paquetes, a menos que eliminen todo el tráfico de la red, añadieron.

Mitigación y defensa contra ataques DoS en bucle

Además de las mitigaciones específicas ya descritas para los distintos escenarios de ataques DoS en bucle, existen otras formas de mitigar o detener un ataque de este tipo una vez que está en marcha, lo cual es una buena noticia para la miríada de servidores host vulnerables, ya que arreglarlos «todos a la vez parece no ser práctico», reconocen los investigadores.

Según Kent, bloquear UDP y pasar a una comunicación basada en TCP con autenticación y supervisión puede mitigar la vulnerabilidad a un ataque DoS en bucle. Sin embargo, si esto no es una opción, los administradores de sistemas «pueden querer limitar la comunicación de host a host en cortafuegos internos y equipos de red», añade.

Otras medidas de mitigación sugeridas por los investigadores son: actualizar o cerrar los servicios vulnerables a un ataque DoS en bucle; restringir el acceso a los servicios a los clientes con puertos de origen efímeros, o clientes; e identificar el software o producto vulnerable en la red e informar al proveedor del producto de la posibilidad de explotación.

Referencia: