Se ha detectado una vulnerabilidad en Checkpoint que permite a atacantes acceder a datos sensibles en gateways con VPN de acceso remoto o Mobile Access. Esta falla de seguridad puede ser explotada para enumerar y extraer hashes de contraseñas de cuentas locales, incluyendo aquellas utilizadas para conectarse a Active Directory. La explotación de esta vulnerabilidad se ha centrado principalmente en dispositivos con autenticación solo por contraseña, lo que aumenta el riesgo de compromiso de contraseñas débiles y facilita el movimiento lateral dentro de la red. Checkpoint ha observado una actividad de explotación activa, destacando la necesidad urgente de aplicar las soluciones de seguridad recomendadas.

Acerca de la vulnerabilidad

CVE-2024-24919 es una vulnerabilidad crítica de divulgación de información que permite a un atacante obtener acceso no autorizado a datos sensibles en gateways conectados a Internet. Esta vulnerabilidad afecta a sistemas configurados con VPN IPSec, VPN de acceso remoto o Mobile Access. Según el informe de CheckPoint, se ha detectado una explotación activa de esta vulnerabilidad a nivel global. Los ataques observados hasta ahora se han dirigido principalmente a dispositivos que utilizan cuentas locales con autenticación basada únicamente en contraseñas, lo cual es una práctica de seguridad no recomendada.

Como opera el ataque

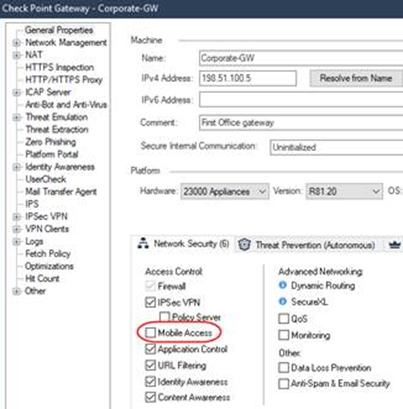

Los gateways con Mobile Access o que utilizan VPN Remote Access están afectados. Los gateways que usan únicamente VPN IPSec para VPNs site-to-site no están afectados. Otros servicios o redes de Check Point no presentan ninguna afectación.

La vulnerabilidad permite a un atacante enumerar y extraer hashes de contraseñas de todas las cuentas locales, incluida la cuenta para conectarse a Active Directory. Aunque el alcance completo aún no se conoce, se sabe que pueden extraerse hashes de cuentas locales con autenticación de solo contraseña, incluidas cuentas de servicio conectadas a Active Directory. Las contraseñas débiles pueden ser comprometidas, permitiendo un posible uso indebido y movimiento lateral en la red.

Se ha observado que los actores de amenazas extraen ntds.dit de clientes comprometidos dentro de 2 a 3 horas después de iniciar sesión con un usuario local. mnemonic vincula esta vulnerabilidad con la actividad descrita en nuestro blog sobre el uso indebido de Visual Studio Code para la tunelización del tráfico .

Solución

Si se utiliza VPN IPSec

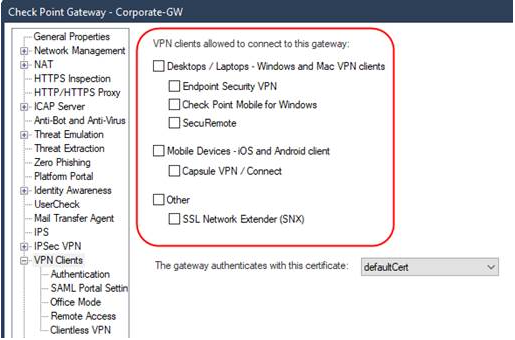

Para los gateways VPNs site-to-site, se recomienda revisar lo siguiente:

Deshabilitar Mobile Access.

Desactivar la conexión de cualquier cliente VPN.

Una vez aplicados los cambios, instalar la política de seguridad en todos los gateways.

Hotfix disponible para las siguientes versiones:

| Puerta de enlace de seguridad Quantum R80.40, R81, R81.10 y R81.20 | |

| R81.20 Jumbo Hotfix Accumulator Take 53 | https://support.checkpoint.com/results/download/132956 |

| R81.10 Jumbo Hotfix Accumulator Take 139 | https://support.checkpoint.com/results/download/132959 |

| R81 Jumbo Hotfix Accumulator Take 92 | https://support.checkpoint.com/results/download/132962 |

| R80.40 Jumbo Hotfix Accumulator Take 211 | https://support.checkpoint.com/results/download/132964 |

| Maestro y Quantum Scalable Chassis R80.20SP y R80.30SP | |

| R80.30SP Jumbo Hotfix Accumulator Take 97 | https://support.checkpoint.com/results/download/132974 |

| R80.20SP Jumbo Hotfix Accumulator Take 336 | https://support.checkpoint.com/results/download/132972 |

| Electrodomésticos Quantum Spark R77.20.81, R77.20.87, R80.20.60, R81.10.08 y R81.10.10 | |

| R81.10.10 Quantum Spark Appliances | https://support.checkpoint.com/results/sk/sk181080 |

| R81.10.08 Quantum Spark Appliances | https://support.checkpoint.com/results/sk/sk181079 |

| R80.20.60 Quantum Spark Appliances | https://support.checkpoint.com/results/sk/sk179922 |

| R77.20.87 Quantum Spark Appliances | https://support.checkpoint.com/results/sk/sk151574 |

| R77.20.81 Quantum Spark Appliances | https://support.checkpoint.com/results/sk/sk137212 |

¿Cómo saber si tengo usuarios locales con autenticación de contraseña?

Puede descargar y ejecutar un script automatizado para escanear cuentas locales con autenticación por contraseña.

https://support.checkpoint.com/results/sk/sk182336

Indicadores de compromiso (IoC)

IP de reconocimiento: 82.180.133[.]120

IP de explotación: 87.120.8[.]173

IP de explotación: 23.227.203[.]36

Recomendaciones de seguridad

Además de tomar acción mediante las soluciones especificadas anteriormente, se recomienda tomar en cuenta las siguientes recomendaciones de seguridad:

- Actualice inmediatamente los sistemas afectados a la versión parcheada.

- Eliminar cualquier usuario local en la puerta de enlace

- Rotar contraseñas/cuentas para conexiones LDAP desde la puerta de enlace a Active Directory

- Si está disponible, actualice la firma IPS de Check Point para detectar intentos de explotación.

Implementar estas medidas de seguridad no solo protege los datos, sino que también asegura la continuidad y la integridad de las operaciones.

Referencia: