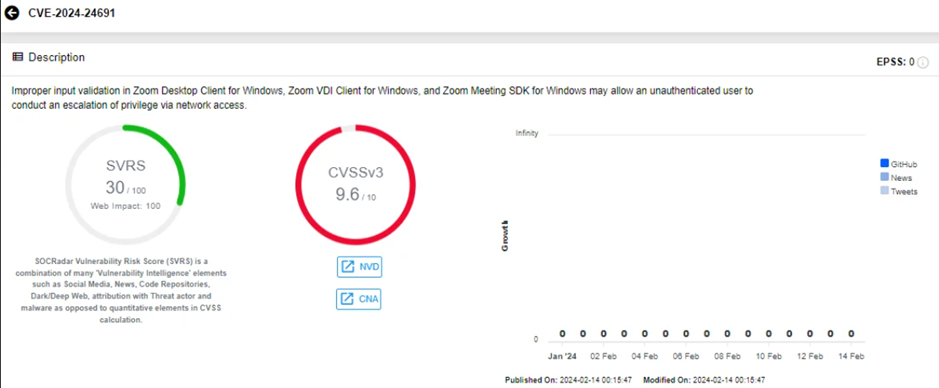

La vulnerabilidad crítica CVE-2024-24691, con una alta calificación CVSS de 9.6, implica una falla en la validación de entrada en varias versiones de aplicaciones Zoom para Windows, permitiendo a atacantes en la red escalar privilegios.

La importancia de esta vulnerabilidad surge de su capacidad para proporcionar a usuarios no autorizados privilegios elevados, lo que representa un riesgo significativo para la confidencialidad, integridad y disponibilidad de los sistemas afectados.

Versiones afectadas

La vulnerabilidad crítica afecta a los siguientes productos y versiones de Zoom:

- Cliente de escritorio Zoom para Windows anterior a la versión 5.16.5

- Cliente Zoom VDI para Windows anterior a la versión 5.16.10 (excepto 5.14.14 y 5.15.12)

- SDK de Zoom Meeting para Windows anterior a la versión 5.16.5

- Cliente de Zoom Rooms para Windows anterior a la versión 5.17.0

Adicional, en la última versión se resolvieron dos fallos de gravedad media que conducían a fugas de información en Desktop Client, VDI Client y Meeting SDK para Windows.

En las últimas semanas, la compañía también advirtió que tres vulnerabilidades de gravedad media en los clientes de Zoom para plataformas de escritorio y móviles podrían ser explotadas para realizar ataques de denegación de servicio o para filtrar información.

Se recomienda a los usuarios de Zoom en Windows, macOS, Linux, Android e iOS que actualicen sus aplicaciones a las últimas versiones disponibles.

Recomendaciones

- Se recomienda encarecidamente a los usuarios de Zoom que actualicen sus aplicaciones a las últimas versiones disponibles. Los usuarios deben visitar el sitio oficial de Zoom o plataformas confiables de descarga de software para obtener la versión actualizada y seguir las instrucciones para una instalación exitosa. Mantener el software al día es crucial para la seguridad de las comunicaciones digitales.

- En caso de que existan problemas de funcionamiento en la aplicación debido a la actualización, se recomienda migrar el software a una versión anterior que sea segura.

Referencia:

https://www.securityweek.com/zoom-patches-critical-vulnerability-in-windows-applications/