El ransomware Akira representa un punto de inflexión en el ámbito de la ciberseguridad. En este caso, se ha destacado por su capacidad de explotar la vulnerabilidad CVE-2020-3259 en equipos Cisco. Este malware ha trascendido las operaciones de cifrado tradicionales, adoptando estrategias de extorsión avanzadas que implican el robo de datos y el acceso remoto, maximizando así su impacto y rentabilidad.

Ubicada en la interfaz de los servicios web de Cisco ASA y el software FTD, la vulnerabilidad permite a los atacantes extraer información confidencial almacenada en la memoria, como nombres de usuario y contraseñas, lo que recuerda a incidentes previos como CitrixBleed. Un atacante podría aprovecharse de esta vulnerabilidad enviando una solicitud GET manipulada a la interfaz de servicios web. Un ataque exitoso podría permitir al atacante recuperar el contenido de la memoria, lo que podría conducir a la divulgación de información confidencial.

Ransomware Akira y el CVE-2020-3259

El grupo de Ransomware Akira se encuentra gestionando ataques sobre instancias Cisco aprovechando esta vulnerabilidad. El ataque no solo encripta los datos con una mezcla de algoritmos AES y RSA, sino que también sabotea las posibilidades de recuperación de los sistemas afectados al eliminar las Shadow Volume Copies mediante comandos PowerShell.

Para la obtención de credenciales, Akira emplea una variedad de métodos, incluyendo el mini-dump de la memoria del proceso LSASS, la extracción de credenciales de Active Directory y la explotación de vulnerabilidades en servicios de copia de seguridad. Según la entidad CISA, es notable el uso de RDP con cuentas de administrador para facilitar el movimiento lateral dentro de las redes comprometidas.

Akira utiliza técnicas de doble extorsión, robando datos críticos antes de cifrar dispositivos y archivos. Los operadores de Akira ofrecen a las víctimas la opción de pagar por la desencriptación de archivos o la eliminación de datos, con demandas de rescate variando entre 200,000 y más de 4 millones de dólares.

La prevención contra tales ataques se centra en la protección de RDP, la implementación de una robusta seguridad de endpoints y una supervisión constante de la red para detectar intentos de desinstalar o comprometer las protecciones implementadas, lo que subraya la importancia de una vigilancia y respuesta proactivas ante la ciberamenaza en constante evolución que representa Akira.

Dispositivos Cisco Systems afectados: Detalles técnicos

Para que la vulnerabilidad sea explotable, el dispositivo con el software vulnerable debe tener la funcionalidad Anyconnect SSL VPN activado en la interfaz expuesta al atacante (normalmente, se trata de la interfaz del cortafuegos orientada a Internet). Más concretamente, se debe disponer de la siguiente configuración:

| Tipo de dispositivo | Configuración que permite la vulnerabilidad |

| Cisco ASA/FTD | crypto ikev2 enable client-services |

| Cisco ASA/FTD | Webvpn enable |

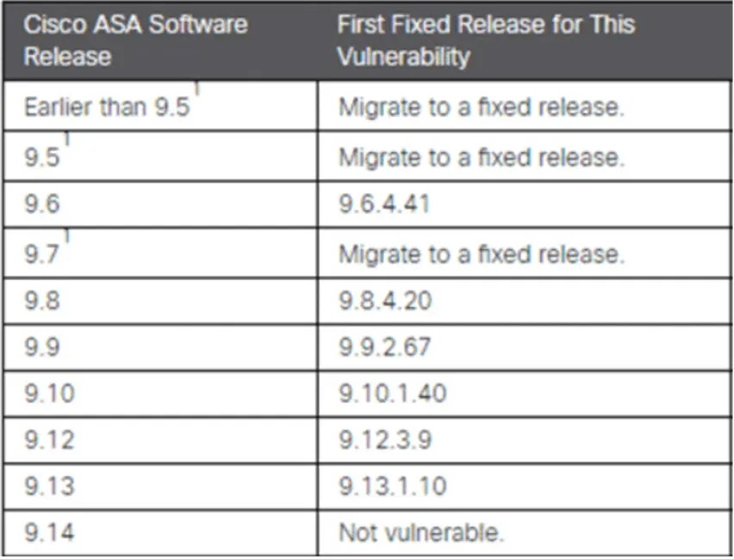

A continuación, se presenta la tabla de versiones de software vulnerables a CVE-2020-3259 y versiones corregidas para dispositivos Cisco ASA:

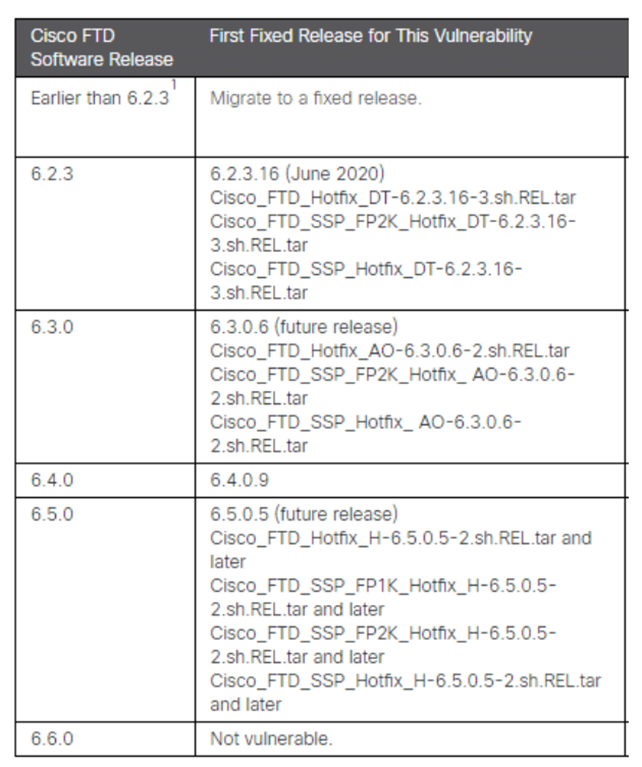

Adicional, se presenta la tabla de versiones de software vulnerables a CVE-2020-3259 y versiones corregidas para dispositivos Cisco FTD:

Acciones a tomar

- Para mitigar la vulnerabilidad explotada por el ransomware Akira, se deben actualizar de inmediato las versiones afectadas de Cisco ASA/FTD y Cisco AnyConnect a las últimas versiones disponibles que abordan la CVE-2020-3259.

- Se recomienda implementar herramientas de detección de intrusiones y la habilitación de la autenticación multifactor para proporcionar capas adicionales de seguridad de defensa contra tales amenazas de ransomware.

Referencia:

https://thehackernews.com/2024/02/cisa-warning-akira-ransomware.html